Son günlerde, çok sayıda kullanıcının bilgisayarına bulaşıp, kullanıcılara ait verileri şifreleyen ve verilere ulaşım için para isteyerek kullanıcılara şantaj yapan bir zararlı yazılım, normal bilgisayar kullanıcılarını ciddi bir şekilde tehdit etmektedir. Bu zararlı yazılımın görevi tamamlandıktan sonra, şifrelenen verilere, saldırganın yardımı olmadan ulaşmanın bir yolu maalesef henüz bulunmamaktadır. Fakat şifreleme işlemi bitmeden önce zararlı yazılımın varlığı anlaşılabilirse gerekli şifrelere ulaşıp, şifrelenmiş verileri açmak mümkün olabilmektedir. Bu yazımızda, şantajcı zararlı yazılımı hakkında genel bilgi verdikten sonra, bu muhtemel şifreli verilere ulaşma yönteminden bahsedeceğiz.

Nasıl Bulaşıyor:

Şantajcı zararlı yazılımı hiç de yabancı olmadığımız fatura epostaları ile bulaşmaya çalışmakta:

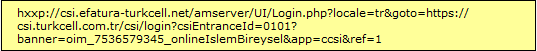

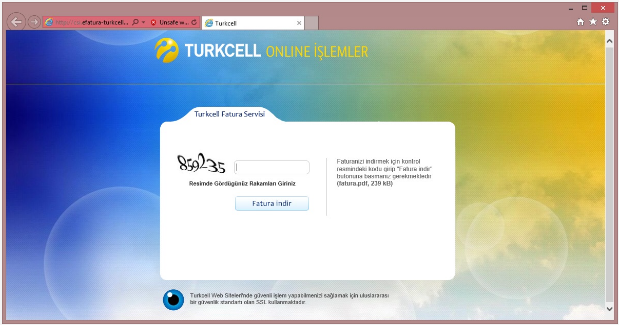

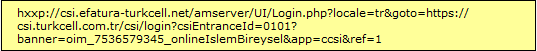

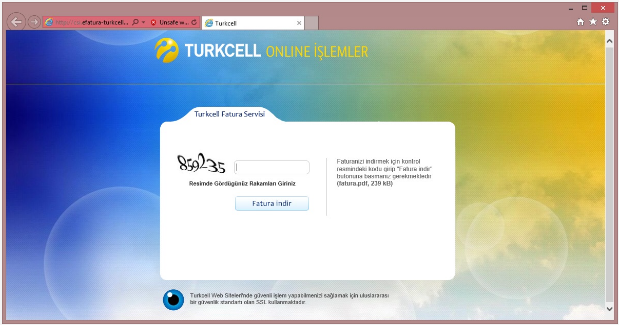

Gelen bu yüksek fatura hakkında bilgi edinmek isteyen kullanıcı "Faturanızla ilgili detaylı bilgi" edinme bağlantısına tıkladığında ise:

Adresine yönlendirilmekte:

Bu sayfada kapça girilip "Fatura İndir" dendiğinde ise zararlı yazılımı barındıran "zip" arşiv dosyası kullanıcının bilgisayarına inmektedir. Bu arşiv dosyasının içinde ise ikonuna bakıldığında "pdf" dokümanı olduğu izlenimi veren, "exe" uzantılı bir PE dosya bulunmaktadır. (Elimizdeki örneğin MD5 özeti 97FB2DFD447C5C6DBE0FC76EE0EFEB67)

Kullanıcı bu dosyaya çalıştırdığında ise zararlı yazılım aktif olmakta.

Yeniden çalışma yöntemi:

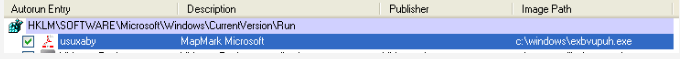

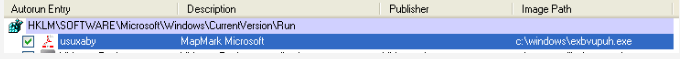

Zararlı yazılım ilk çalıştığında, kendi kopyasını oluşturduğu rasgele bir isim ile "C:\\\\\\\\Windows" klasörünün (yerel yönetici hakları varsa) altına atmakta. Bu dosyanın her bilgisayar açıldığında otomatik olarak çalıştırılması için de "HKLM\\\\\\\\SOFTWARE\\\\\\\\Microsoft\\\\\\\\Windo ws\\\\\\\\Currentversion\\\\\\\\Run" (yerel yönetici hakları varsa) anahtarı altında bir girdi oluşturmaktadır. Dikkat çeken diğer bir bulgu ise, kopya PE dosyasının açıklama (description) kısmında "MapMark Microsoft" şekilde bir verinin bulunması. Bu açıklama bilgisi ve rasgele dosya ismi zararlı yazılımı tespit etmek için kullanılabilmektedir.

Dosyaların Şifrelenmesi:

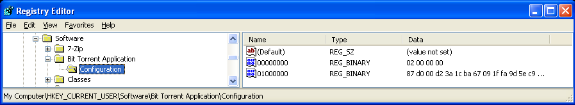

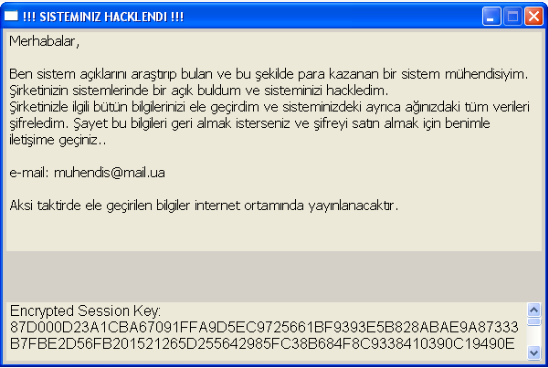

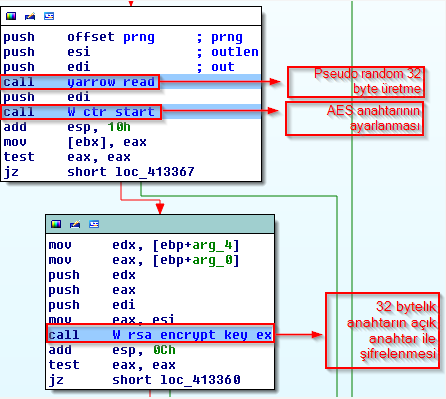

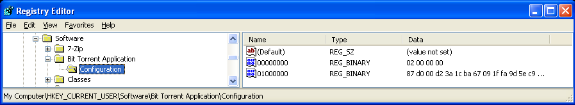

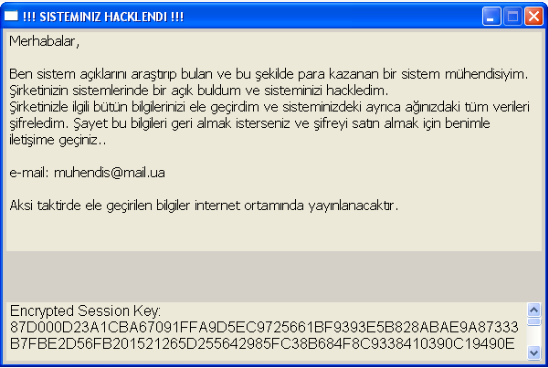

Bu zararlı yazılımın en önemli özelliği, bilgisayarda belli bir kritere uyan dosyaların hepsini şifreli kopyaları ile değiştirmesidir (.sifreli uzantılı). Şantajcı zararlı yazılımı dosyaları şifreleme işlemi için, AES şifreleme algoritmasını kullanırken; AES şifrelemesinde kullandığı anahtarı ise çalıştırıldığı bilgisayarda rasgele olarak üretmektedir. Bu anahtar, yazılım içinde bulunan bir açık (public) anahtar ile şifrelenmektedir. Aynı zamanda AES anahtarının RSA açık anahtarı ile şifrelenmiş bu hali, bir kayıt anahtarı altında kayıt edilmektedir. Diğer taraftan bu bilgi, zararlı yazılımın kullanıcıyı uyarmak için kullandığı pencerede "Encrypted Session Key" altında verilen bilginin aynısıdır.

Komuta kontrol sunucu ile bağlantı:

Dosyaların şifleme işlemi bittikten sonra şantajcının "hxxps://cryptdomain.dp.ua/gate.php" adresi ile iletişim kurduğu anlaşılmıştır. Elimizdeki örnekte, ekranda çıkan uyarı mesajında verilen bilginin aksine, şantajcı zararlı yazılımın bu sunucuya herhangi bir veri göndermediği gözlenmiştir.

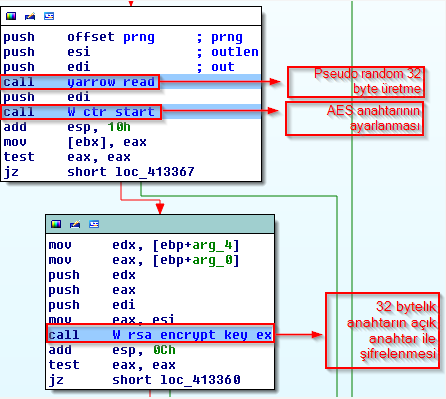

Şifreleme detayları:

Şantajcı zararlı yazılımı şifreleme algoritmaları için açık kaynak olan "tomcrypt" kütüphanesini kullanmaktadır. Dosyaları şifrelemek için kullanılacak AES anahtarı "yarrow prng" algoritması ile oluşturulan 32 byte'lık bir veri ile geliştirilmiştir.

Şantajcı daha sonra bütün dosyaları şifrelemek için bu AES anahtarını kullanmaktadır. Bu sebeple, bir şekilde bu anahtar zararlı yazılım hafıza alanından alınabilirse, şifrelenen dosyaların açılması mümkün olabilmektedir. Fakat zararlı yazılım dosyaların şifreleme işlemini bitirip uyarı mesajını verdiğinde, yazılım gerekli hafıza temizliğini de yaptığı için, proses hafıza alanında bu anahtarlara rastlanmamaktadır. Bundan dolayı, şantajcı yazılım, dosyaların şifreleme işlemini bitirmeden önce hafıza alanının bir kopyasını almak gerekmektedir.

Şifrenin elde edilmesi:

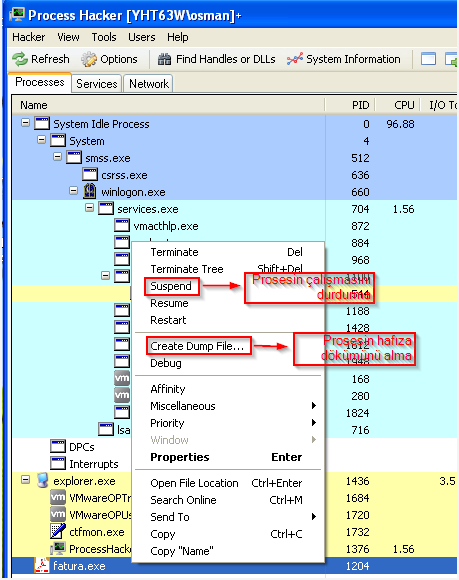

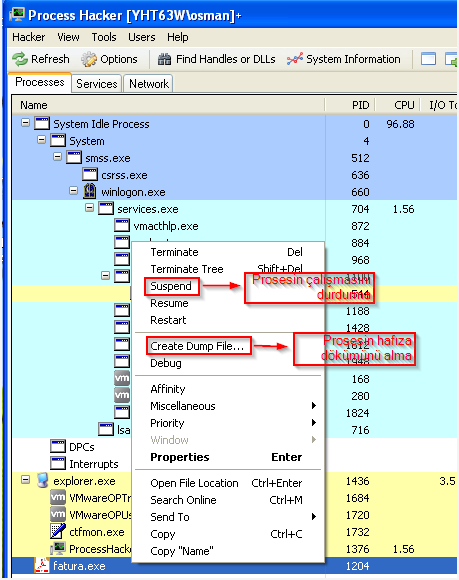

Yukarıda da bahsedildiği üzere, gerekli şifrelere ulaşılması için, zararlı yazılım prosesi şifreleme işlemini bitirmeden önce prosesin hafıza alanından şifrelerin alınması gerekmektedir. Bu amaçla, prosesin dökümünü (dump) almadan önce prosesi durdurmakta (suspend) fayda görülmektedir. Prosesin çalışmasını durdurmak için: "Process Hacker", "Process Explorer" veya Windows 7 ve üstü sürümlerde "Resource Monitor" araçları kullanılabilir. Diğer taraftan bu tür araçlar sistemde hazır değilse ilk yapılacak iş, bilgisayarı uyku (sleep) veya "hibernate" konuma getirmek olmalıdır. Proses hafızasının dökümünü almak için ise "Process Hacker", "Procdump", "ProcessExplorer" veya windows 7 ve üstü sürümler için "Task Manager" kullanılabilir.

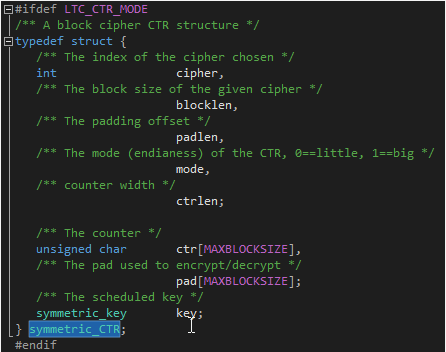

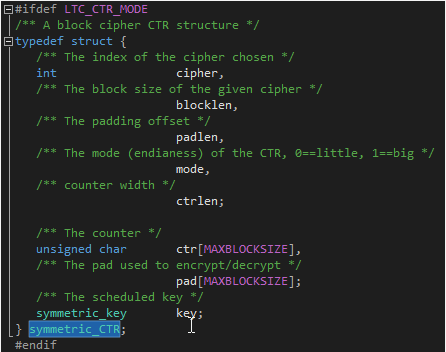

Elimizde hafıza dökümü olduğunda ise bu döküm içerisinde şifrenin bulunabilmesi için şifrenin bulunduğu adresin bilinmesi veya şifrenin içerisinde hiç değişmeyen bir verinin bütün hafıza alanında aranması gerekmektedir. Şantajcı zararlı yazılımın kullandığı CTR blok cipher verilerinin tutulduğu yapı şu şekildedir:

Bu yapıda "ctr" elemanında bulun "IV" değeri zararlı yazılımımız da sabit bir değer olduğu için, hafızada bu değer arandığında bizim için gerekli olan "pad" ve "symmetric_key" elemanlarına ulaşmak mümkün olmaktadır. Bu aşamadan sonrası ise bu veriler ile şifreli dosyaların açılabilir.

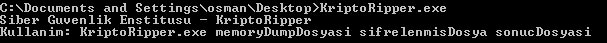

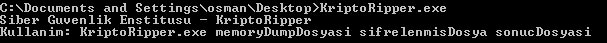

Hafıza dökümünden şifreyi bulma ve bu şifre ile dosyayı açma işlemini otomatik olarak gerçekleştirebilmek için KriptoRipper uygulaması tarafımızdan geliştirilmiştir. Eğer şifreleme bitmeden önce prosesin hafıza dökümü alınabildiyse, bu uygulama şifrelenmiş dosyaları açmak için kullanılabilir.

Zararlı Yazılımı Temizleme:

Şantajcı zararlı yazılımı temizlemek için:

-Çalışan prosesini durdurma,

-Kayıt defterinde yaptığı ayarları silme

-Oluşturduğu kopya dosyalarını silme

yeterli olacaktır. Fakat zararlı yazılımı temizlemeniz, şifrelenmiş dosyalarınızı kurtarmanıza yardımcı olmayacaktır. Hatta kayıt defterinde bulunan oturum anahtarını şifrelenmiş halini (Encrypted Session Key) silecekseniz, mutlaka bir kopyasını almanızı tavsiye ederim. Bir şekilde, sadece saldırganda olduğunu varsaydığımız gizli anahtara ileride ulaşılabilirse, dosyalarınızı açabilmek için "Encrypted Session Key"'e ihtiyaç duyacaksınız.

XP, Win7 (Yerel yönetici hakları ile) için kayıt defteri ve dosya yolu:

"HKLM\\\\\\\\SOFTWARE\\\\\\\\Microsoft\\\\\\\\Windo ws\\\\\\\\Currentversion\\\\\\\\Run\\\\\\\\[Rasgeleİsim]"

"C:\\\\\\\\Windows\\\\\\\\[Rasgeleİsim].exe"

Win7 (yerel yönetici hakları yoksa):

"HKCU\\\\\\\\SOFTWARE\\\\\\\\Microsoft\\\\\\\\Windo ws\\\\\\\\Currentversion\\\\\\\\Run\\\\\\\\[Rasgeleİsim]"

"C:\\\\\\\\Programdata\\\\\\\\[Rasgeleİsim].exe"

Korunma önlemleri:

1. En önemli ve genel geçer uyarımız: güvenilir kaynaklardan gelmeyen dosyaları kesinlikle açmayın. Özellikle de bu dosyaların uzantıları "exe" ise. Dosyalarda "exe" uzantısını göremiyorsanız, klasör ayarlarınızda, bilinen dosya türleri için uzantıları gösterme ayarını değiştirmenizde fayda olacaktır.

2. Eğer zararlı yazılımı çalıştırdığında dosyalarınız şifrelendiğini fark ederseniz ki bu işlem sisteminizin performansına ve dosyalarınızın çokluğuna göre gayet uzun sürebilir, bilgisayarınızı hızlı bir şekilde uyku (sleep veya hibernate) moduna almanızda fayda olacaktır. Daha sonra yukarıda da açıklandığı üzere, daha hazırlıklı bir şekilde, çalışan zararlı yazılım prosesinin hafıza dökümünü alıp, şifrelenmiş dosyalarınızı geri kurtarmayı KriptoRipper uygulaması ile deneyebilirsiniz.

NOT: KriptoRipper arşiv dosyasının şifresi "SGE", MD5 özeti ise 16A5A2471CB28DF20BFA7E98D76BA0A3 dir. Programı buradan indirebilirsiniz. |

SAVAŞ KIRÇOVALI

ÖZEL BÜRO HACK TİMİ

[publicize twitter]

[publicize facebook]

[category teknoloji]

[tags Kripto kilit yöntemi, şantajcı, zararlı yazılım]

Hiç yorum yok:

Yorum Gönder