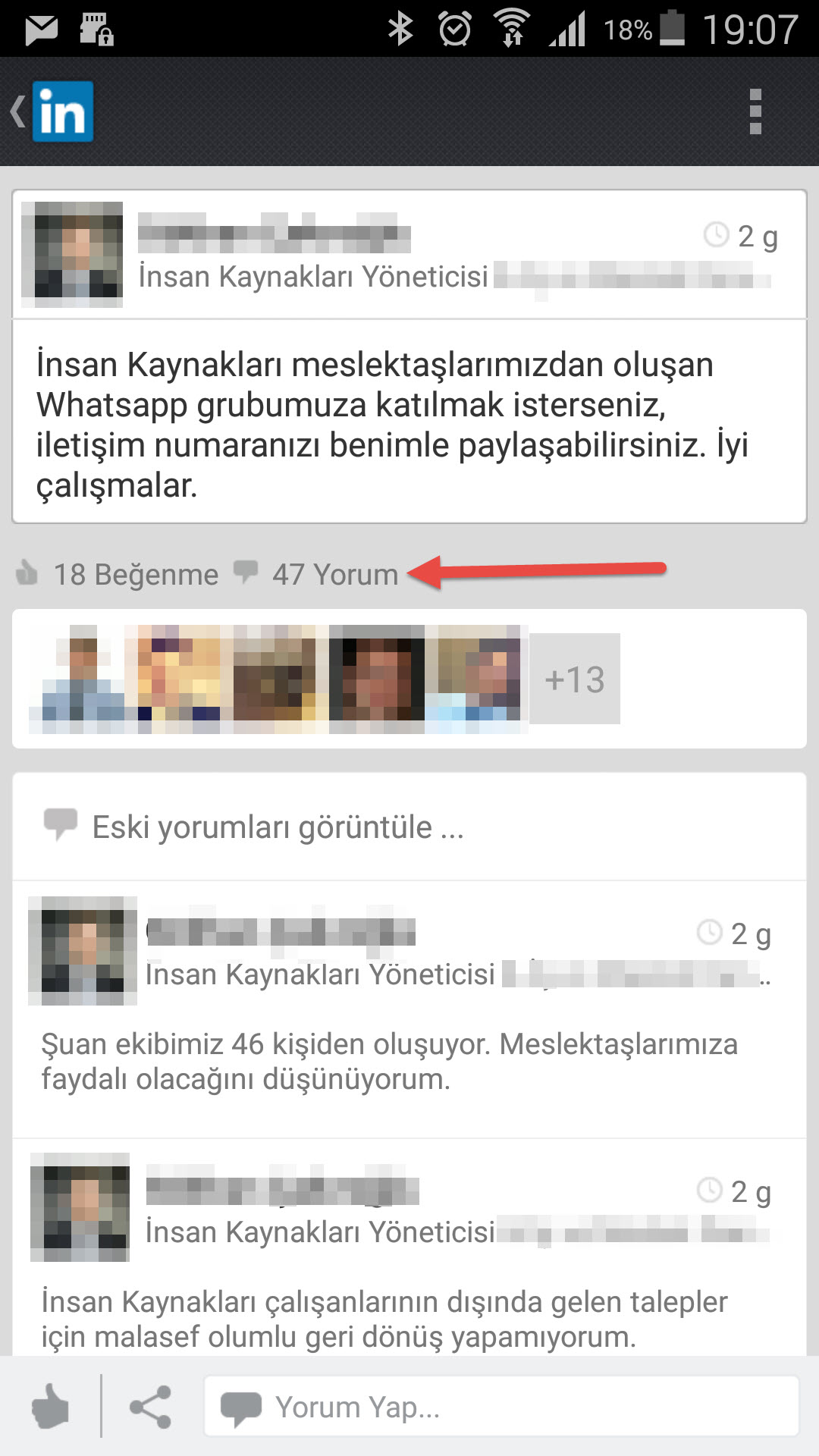

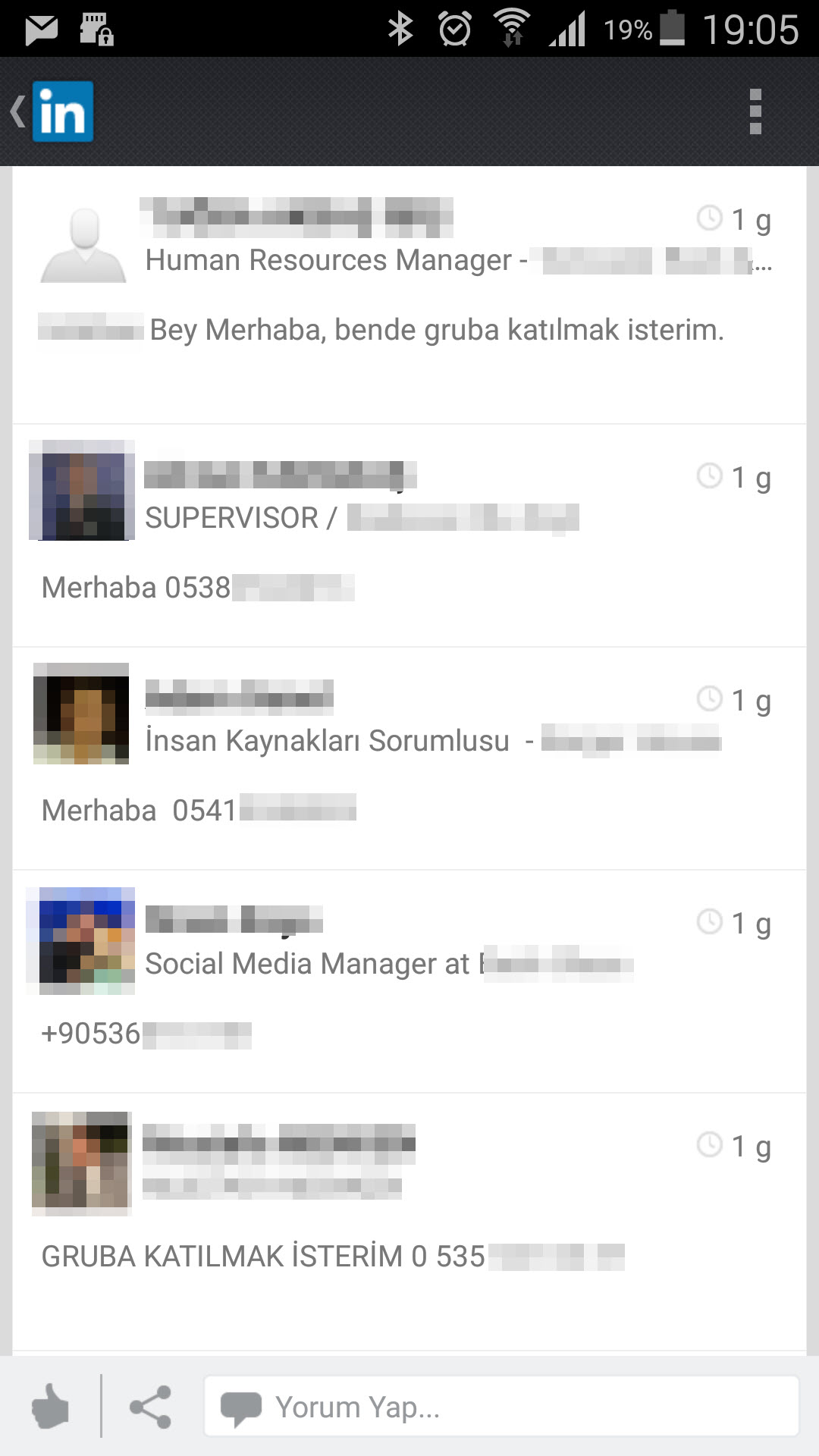

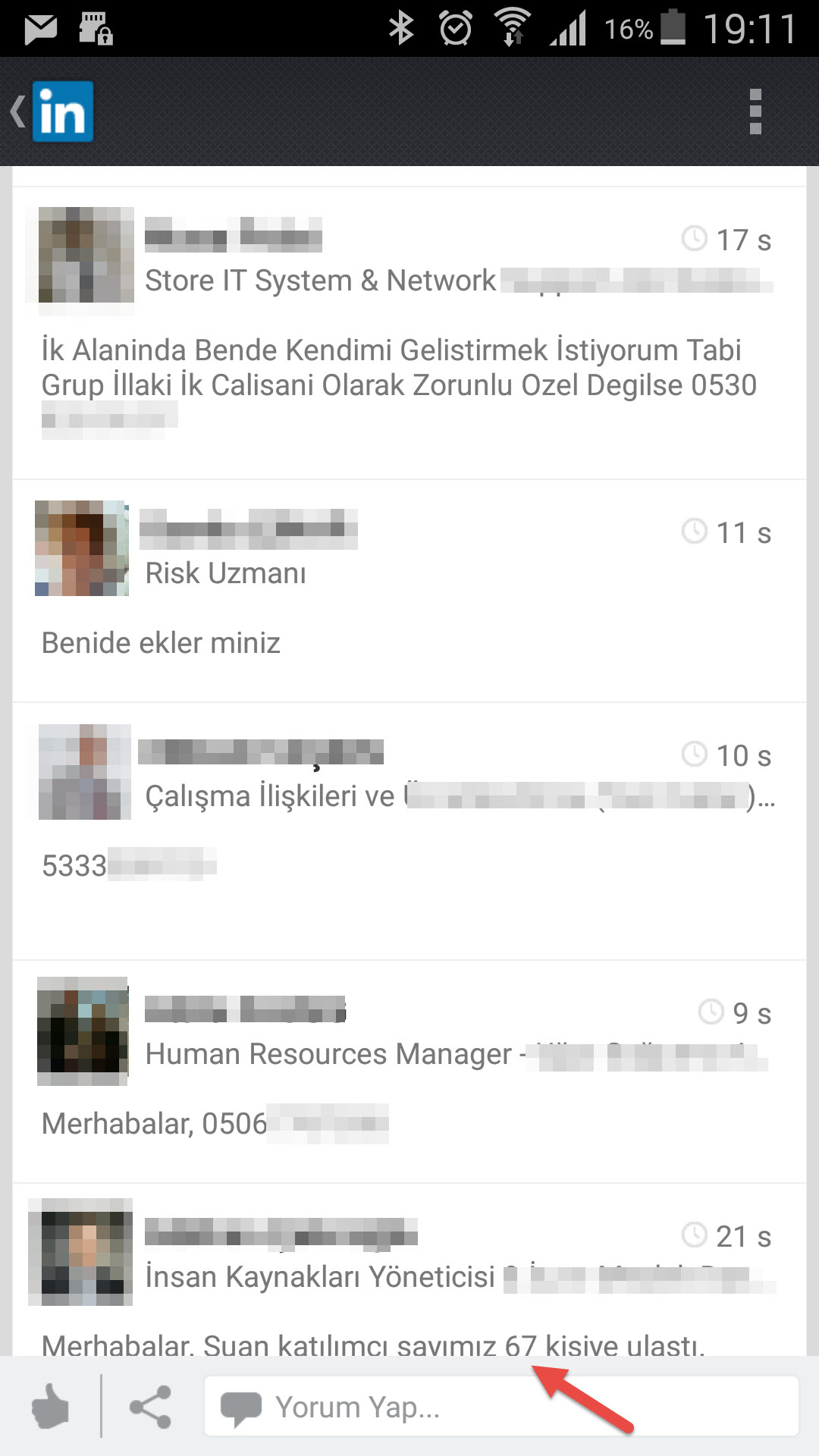

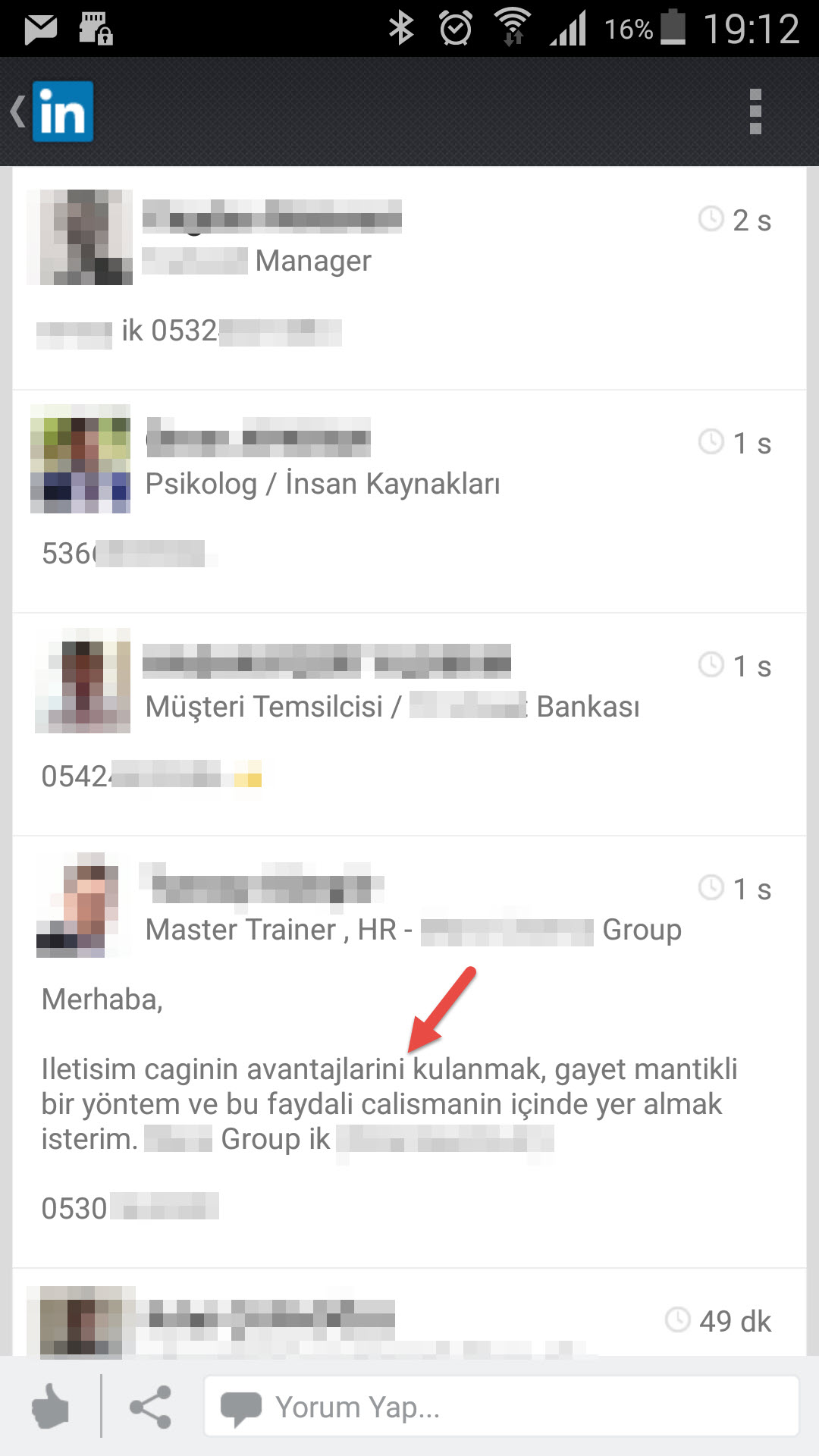

Linkedin, Twitter gibi sosyal ağları ve medyayı yakından takip eden biri olarak son zamanlarda Linked'in üzerinden iş odaklı Whatsapp grubu kurma modası oldukça dikkatimi çekiyor. Bu modada, bir kişi Whatsapp üzerinde bir grup açıyor ve bunu Linkedin üzerinde duyuruyor ardından ilgilenen kişiler bu duyurunun altına cep telefonu numaralarını yazarak bu gruba dahil olmak istediklerini söylüyorlar. Grubun kurucusu olan kişi de ardından bu cep telefonu numaralarını teker teker gruba eklemeye başlıyor.

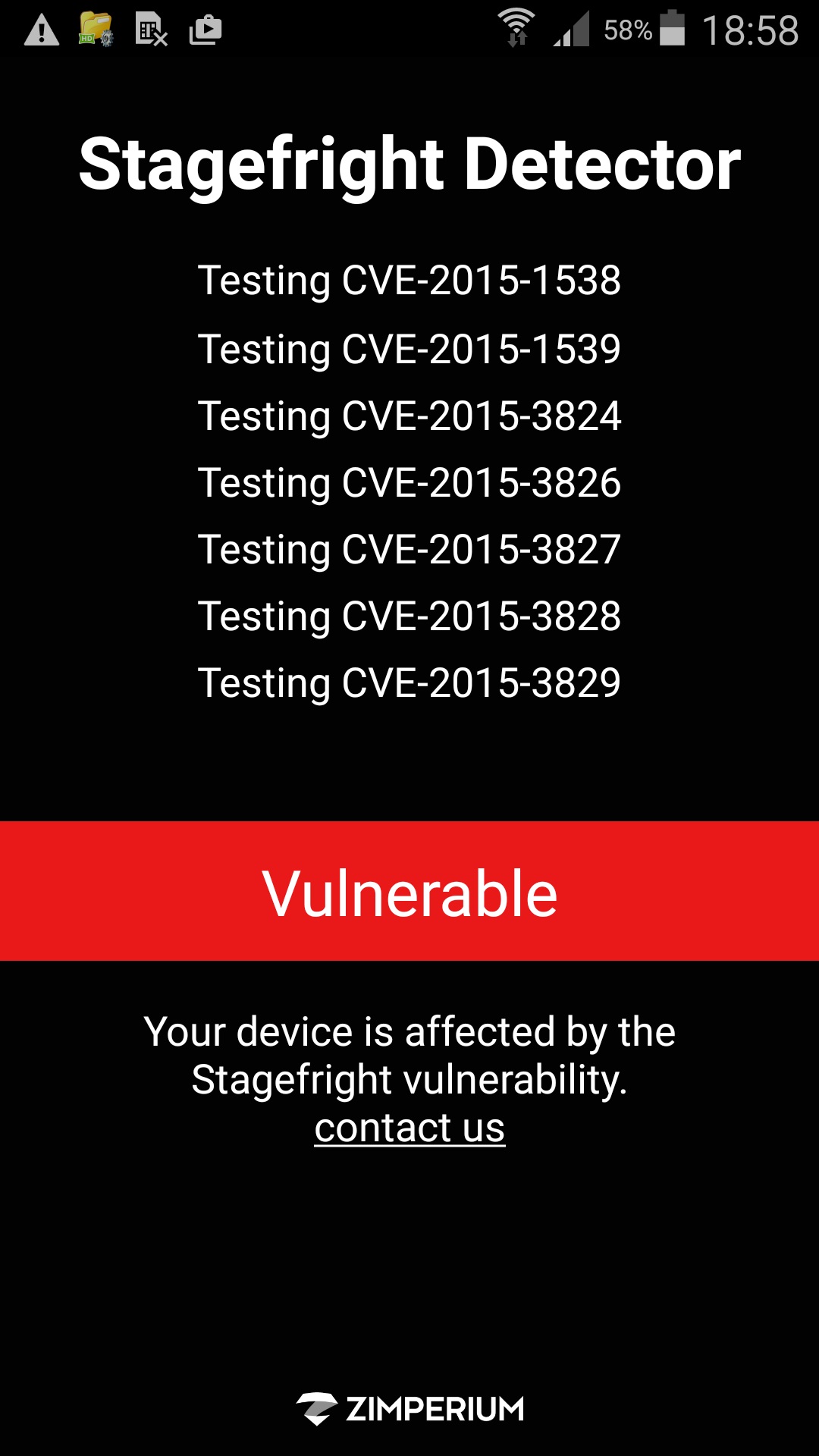

Sorun bunun neresinde diye soracak olursanız birincisi Linkedin iş odaklı kullanılan bir sosyal ağ ve burada çalıştığınız kurumdan, pozisyonunuza kadar işiniz ve işyeriniz ile ilgili çeşitli bilgiler paylaşıyorsunuz. Kurumları hacklemek isteyen art niyetli kişilerin, istihbarat servislerinin, kurum çalışanlarını hedef aldığını biliyoruz. En yakın örnek olarak Edward Snowden tarafından sızdırılan belgelerde, ABD istihbarat servisi NSA ile İngiliz siber istihbarat servisi GCHQ'nun, 2010 yılında sim kart şifreleme anahtarlarını çalmak için sim kart üreticisi Gemalto firmasının çalışanlarının e-posta ve Facebook hesaplarına sızdıkları anlaşılmıştı. 2015 yılında neler yaptıklarını hayal bile edememekle birlikte, istihbarat servisleri dışında art niyetli kişilerin de akıllı telefonları hatta ve hatta akıllı saatleri bile hedef aldığını görüyoruz. Eskiden olsaydı, telefon numaranızı internette ve/veya herhangi bir ortamda paylaştığınızda başınıza gelebilecek en kötü şey olsa olsa gecenin köründe sizi rahatsız eden bir telefon sapığı olurdu. Ancak bu çağda başınıza gelebilecek en kötü şey, telefonunuzu hackleyen (Evil Pi başlıklı yazımda zafiyet barındıran Android telefonların nasıl istismar edilebileceğini simüle etmiştim.) ve tüm kişisel verilerinizi çalan bir art niyetli kişi olabilir. 5 Ağustos 2015 tarihinde gerçekleştirilen Black Hat bilgi güvenliği konferansında, Joshua Drake (@jduck) tarafından 950 milyon Android cihazı etkileyen bir zafiyetin detaylarına yer verildi. Bu zafiyeti istismar etmek (cep telefonunu/tableti hacklemek) için hedef kişinin cep telefonunu bilmek ve istismar kodu içeren bir multimedya mesaj veya mp4 formatına sahip bir video dosyasının bağlantı adresini göndermek yeterli oluyor. Android işletim sistemi için yamalar bildiğiniz üzere Google tarafından hemen yayınlansa da, telefonunuza indirilebilmeniz için cihaz üreticisi (misal Samsung) tarafından güncelleme yazılımının hazırlanması gerekiyor. Durum böyle olunca da Google ilgili zafiyeti ortadan kaldıran yamayı zafiyetin tespitinden bir gün sonra yayınlasa bile üreticinin de elini çabuk tutması gerekiyor. Her ne kadar Google ilgili yamayı yayınlasa da bu defa da yamanın aslında zafiyeti ortadan kaldırılmadığı Exodus firmasının yaptığı bir araştırma ile ortaya çıktı. En iyi ihtimalle Eylül ayından önce bu yamayı Android cihazımıza yükleyemeyeceğiz gibi görünüyor. Peki elimizi kolumuzu bağlayıp bekleyecek miyiz ? Hayır. İlk olarak Android cihazımızın bu zafiyetten etkilenip etkilenmediğini StageFright Detector aracı ile öğrenebiliriz.

İkinci olarak her ne kadar MMS, atak vektörlerinden sadece biri de olsa, en kolay istismar edilebileceği için buradan gelecek bir saldırıyı engellemek için size gönderilen MMS'in Android cihazınız tarafından otomatik olarak almasını engellemek isteyebilirsiniz. (Bunu devre dışı bıraksanız bile, manuel olarak gelen MMS'i alıp görüntülediğiniz taktirde cihazınızın hacklenebileceğini unutmayın!) MMS'in otomatik alması ve gösterilmesini devre dışı bırakmak için aşağıdaki adımları izleyebilirsiniz. Android için; Ayarlar -> Mesaj -> Multimedya mesajları -> Otomatik al Samsung kullanıcısı iseniz MMS'i devre dışı bırakmak için Samsung tarafından yayınlanan MMS control uygulamasını da yükleyebilirsiniz. Yukarıdaki adımlar bir yama gibi bu zafiyeti tamamiyle ortadan kaldırmayacağı için ve Google firması Android 4.0 "Ice Cream Sandwich" ile gelen ASLR (address space layout randomization) güvenlik önlemi sayesinde bu zafiyetin çok sayıda cihazda istismar edilmesinin zor olduğunu söylese de, yama çıkana kadar dikkatli olmakta fayda var. Sonuç itibariyle, akıllı cihazlarda ortaya çıkan zafiyetleri istismar etmek için kimi zaman sadece cep telefonu numarasının yeterli olması, kurumlara sızmak isteyen art niyetli kişilerin kurum çalışanlarını hedef alması ile sonuçlanabiliyor bu nedenle cep telefonu numaranızı paylaşırken bile temkinli olmakta fayda olduğunu asla unutmayın. Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim. Güncelleme: 09.09.2015 tarihi ile cve-2015-1538 zafiyeti için istismar kodu yayınlanmıştır. ENGLISH (Translated by Hüseyin Fatih Akar | Twitter: @thehakar | E-Mail: hakar1@binghamton.edu) As a person who is really interested in social networks, the trend of creating business-oriented Whatsapp groups on LinkedIn takes my attention. In this trend, someone is creates a Whatsapp group and announces it on LinkedIn. Then other people drop a comment below with their phone number, state that they want to join that group. Afterwards the creator of the group adds them to the group one by one.

In case you ask "What is the problem with that?" First of all; LinkedIn is a business-oriented social network and on there, you share various of information about your company and your position in that company, about your job and your workplace. We know that people with bad intentions about hacking a firm and intelligence agencies, target employees. Recent example to this would be; the documents leaked by Edward Snowden, we learned that U.S.A intelligence agency NSA and British intelligence service GCHQ hacked the emails and Facebook accounts of Gemalto's employees in 2010, which is a global sim card manufacturer firm, to steal the sim card encryption keys. With this data, we can't even imagine what they are doing in this century. Apart from intelligence agencies, we see that people with bad intensions target smart phones and also they target even smart watches. In the past, the worst thing that can happen to you when you share your number on internet and/or any other platform would be some psycho disturbing you by calling you in the middle of the night and maybe waking you up. But in this era, the worst thing that can happen is very different (On my Evil Pi article I simulated how to abuse the Android phones that contains vulnerability). That psycho can turn into a hacker and those people, now, are able to steal all off your personal information. On Black Hat information security conference that took place on August 5th of 2015, details of a vulnerability that affects more than 950 million android devices has been shown by Joshua Drake (@jduck). To exploit this vulnerability, (to hack phones/tablets) knowing target's phone number and sending a MMS with the exploit code or sending a link of a video in mp4 format is enough. Even though Google instantly publishes the patches for Android OS, to download it to your phone it is required to wait for manufacturer firm (like Samsung) to make that patch downloadable to its phones. So although Google make patches after one dat the vulnerability is found, it is also mandatory for manufacturers to act really fast. With the research of a firm named Exodus, it has been seen that Google couldn't actually remove the vulnerability with that patch. It seems that even on best case scenario we are not going to be able to install this patch before September. Does that mean 'we are going to sit there and do nothing?' No. First of all; we can determine whether we are affected by this vulnerability or not with StageFright Detector tool.

Secondly; MMS is not the only attacking vector but it is the easiest one to exploit. So, to prevent the attacks coming from this vector, you can disable automatically retrieve an MMS option on your Android OS (Even if you disable it, when you manually receive those MMS's, don't forget that your device can still get hacked). You can follow the steps below to prevent your device retrieving the MMS automatically. For Android; Settings -> Messages -> Multimedia Messages (MMS) -> Auto Retrieve If you are a Samsung user, you can also install the MMS Control application that is being launched by Samsung itself. These steps shown above is not going to cover the vulnerability like a patch and Google says that it is not likely that this vulnerability can be abused to hack many phones because of the ASLR (address space layout randomization) security measure that came with in Android 4.0 "Ice Cream Sandwich". However it is always good to be careful until the patch comes out. Finally, the fact that the cell phone numbers is enough to exploit the vulnerabilities of smartphones, can lead hackers to target the employees to be able hack the firm. For this reason, it is a good thing to be cautious even while sharing the phone numbers. Hope to see you on the next article. I wish secure days to everyone. Update: On 09.09.2015, exploit code for CVE-2015-1538 vulnerability has been published. The post Android Stagefright Zafiyeti appeared first on Hack 4 Career - Siber Güvenlik Günlüğü. |

Ekler:

stagefright.mp4 (4 MB) |

[publicize twitter]

[publicize facebook]

[category teknoloji]

[tags TELEFON ÇÖZÜMLERİ, Android, Stagefright Zafiyeti]

Hiç yorum yok:

Yorum Gönder